Ich war seit 2015 jedes Jahr auf dem Chaos Communication Congress. Sofern der statgefunden hat, es gab da drei magere Jahre wegen der COVID-19-Pandemie. Letztes Jahr war ich auf auf dem alle vier Jahre stattfindenden Chaos Communication Camp (ich habe dazu auch gelegentlich etwas geschrieben, über die Tags am Ende des Artikels sollte das auffindbar sein).

Ich habe mir bisher jedes Jahr Notizen gemacht, zu vielem was ich dort interessant fand. Die meisten Notizen habe ich hinterher nicht mehr gelesen, das war so ein bisschen wie mit Spickzetteln: Alleine dass man es aufgeschrieben hat sorgt dafür, dass man sich besser erinnern kann. Ein paar dieser Notizdateien habe ich heute noch irgendwo herumfliegen.

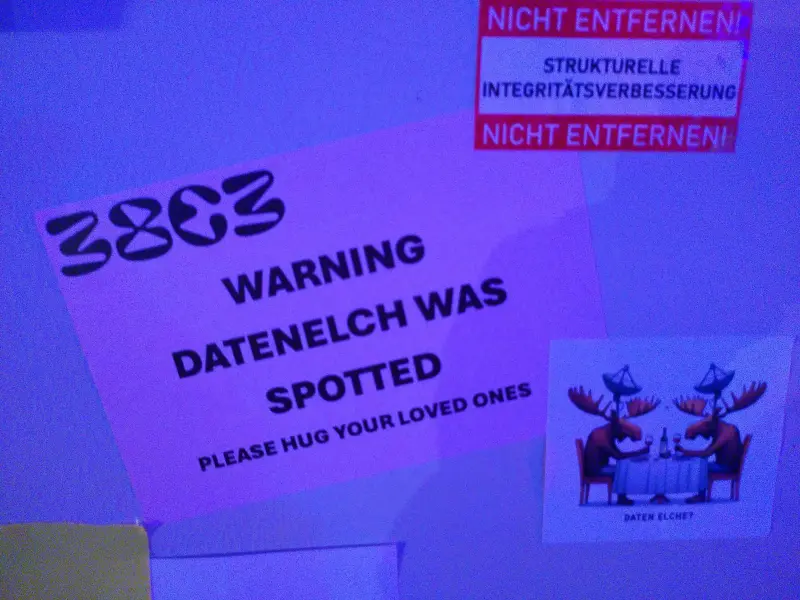

Dieses Jahr ist der 38C3, und ich habe es mit Müh und Not geschafft, ein Ticket zu bekommen. Es geht also wieder los. Und da mir gestern noch einmal eine der Notizdateien von vergangenen Congressen aufgefallen ist, dachte ich mir, ich schreibe hier einfach mal, was da so drin stand. Leider habe ich nocht alle Dateien gefunden, und ich erinnere mich auch, manche dieser Dateien bearbeitet zu haben (i.d.R. weil es eine Art ToDo war und ich das abgehakt hatte). Personenbezogene Daten schreibe ich hier natürlich auch nicht hin. Als Bonus gibt es aber zu den Congressnotizen auch Notizen vom Chaos Communication Camp letztes Jahr.

In allen Fällen kann es sein, dass ich über die Sachen in diesem Blog schon einmal geschrieben habe. Dann wiederhole ich mich halt. Der Inhalt hier ist auch wild durcheinandergewürfelt, wer einen gut geschriebenen Artikel möchte, sollte diesen hier nicht lesen.

33C3

Von meinem ersten Congress, dem 32C3, habe ich leider keine Notizen mehr gefunden. Vielleicht sind die noch irgendwo, aber nicht da, wo ich gesucht habe. Also direkt zum 33C3. Die Notizen sind meist Stichpunkte, weil ich sie schnell auf einem Smartphone geschrieben habe. Ihr kriegt die Version mit etwas Interpretation meines heutigen Ichs:

- „kein Spiel“: Hier ging es darum, dass es auf dem 33C3 kein Spiel gab. Ich bin ständig Leuten begegnet, die herumgelaufen sind und es nicht gespielt haben. Ich selber habe mich aber nie näher damit beschäftigt, kann also nicht mehr dazu sagen

- anscheinend war mir das Matrix-Protokoll damals neu, ich hatte mir das aufgeschrieben, um mich damit auseinanderzusetzen. Der 38C3 hat übrigens auch einen Matrix-Chat

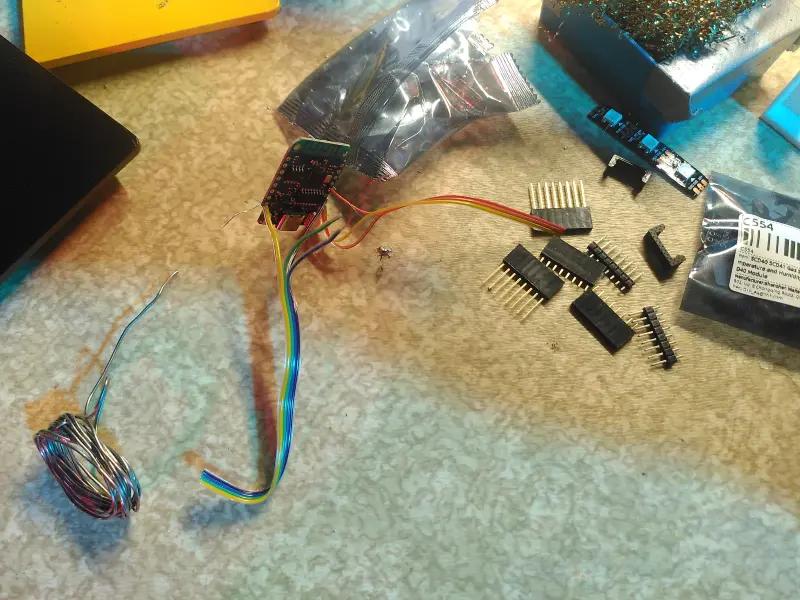

- „löten“: Ich wollte mich mal wieder mehr mit Elektronik beschäftigen, oder einfach auf dem Kongress etwas zusammenlöten

- „n26“: Es gab einen Vortrag zu Sicherheitslücken bei N26, einer reinen Online-Bank

- fairSIM, ein Projekt zu freien Algorithmen und anderen Resourcen zu Structured Illumination Microscopy. Davon habe ich wohl in einem Vortrag, möglicherweise auch in einem lightning talk gehört und fand es cool.

- greenlightformakers.org

- „feinstaubmessung“, ich glaube, da ging es um förderierte Feinstaubmessungen, möglicherweise luftdaten.info

- „attraktor hamburg“, ein Makerspace in Hamburg. Ich wollte mir das mal anschauen. Ich habe siebeneinhalb in Hamburg gelebt und habe das nie durchgezogen. Ich erinnere mich, dass die an der Assembly des Attraktors eine Live-Cam von einem Ameisennest in irgendeinem Blumenkübel hatten.

- spresso.me, ein dezentraler, datenschutzfreundlicher single sign-on. Hauptproblem bis heute: fast keine Seite, bei der man sich mit SSO einloggen kann, unterstützt das.

- „http referrer“ – keine Ahnung, warum ich das aufgeschrieben habe. Vermutlich, um mal Datenschutzkrams zu checken

- ein paar Links zu Seiten, die jetzt tot sind und ich habe keine Ahnung mehr, was das war

- einen Raspberry Pi mit Power over Ethernet betreiben

- „ingenico coupon security“ – vermutlich habe ich von irgendwelchen Sicherheitsproblemen mit Gutscheinen oder bei Ingenico gehört. Da unser Kunde auch Ingenico-Geschenkkarten benutzt, wollte ich da wohl was überprüfen

- Maker Faire Ruhr. Ich bin nie da hingegangen

- ich wollte mir mal die Food Hacking Base-Assembly anschauen

- nach einem Vortrag (oder lightning talk) wollte ich mir mal wieder das von der Anno-Reihe inspirierte Spiel Unknown Horizons anschauen

- dasselbe gilt für openage, nur kann ich mich hier noch an Fetzen des Talks erinnern, es ging um das Format, indem sie Daten abgelegt haben so dass das Spiel gut modifizierbar ist. Heute wird openage auf der Website nicht mehr als von Age of Empires inspiriertes Spiel präsentiert, sondern als „cross-platform RTS game engine that provides the mechanics of Age of Empires“. Scheint, als wären sie noch mehr in die Richtung von „gut modifizierbar“ gegangen.

- tomu.im „a group of tiny boards designed to fit inside your USB port“. Daran erinnere ich mich überhaupt nicht mehr, aber ich verstehe, warum ich mir das aufgeschrieben habe

- keyless klau, über unsichere elektronische Schließsysteme, speziell Keyless-Go/Keyless-Entry bei Autos

- Techniktagebuch, ein Blog, dass ich mir noch anschauen muss.

- ein Twitter-Benutzername. Bei der Shitshow, die Musk aus Twitter gemacht hat, traue ich mich nicht, nachzuschauen (ohne Login kriegt man sowieso nicht mehr viel angezeigt)

- „datassette“ – vermutlich steckte dahinter mehr als nur ein plötzliches Interesse an diesem archaischen Speichermedium

- lisamission.org LISA: „Laser Interferometer Space Antenna“. Auf dem 33C3 gab es eine Menge Astronomie- und Raumfahrttalks

- „Michael Büker (Buch)“ Der Typ ist Wissenschaftskommunikator, ich glaube, ich habe nie eins der Bücher gelesen

- Damals war gerade meine Leidenschaft für rust entflammt, und Dropbox hatte gerade berichtet, gute Erfahrungen mit rust gemacht zu haben

- neveragain.tech, eine Absichtserklärung von Angestellten von US-Technikunternehmen, ihre Unternehmen dazu zu bringen, Datensparsam zu betreiben, insbesondere im Rückblick auf die Tatsache, dass IBM mit ihren Lochkartenmaschinen geholfen haben, den Holocaust zu organisieren

34C3

Uff… so viele Erinnerungen, so viele interessante Dinge, die ich nie weiter verfolgt habe… Naja, die Notizen vom 34C3 sind, glücklicherweise oder unglücklicherweise, deutlich kürzer

- Der Lizenzhinweisgenerator, um korrekte Lizenzhinweise für CC-lizensierte Inhalte von Wikipedia zu erzeugen

- ein Hinweis zu interessanter eInk-Technik (mittlerweile veraltet)

- „ipfs“ „Interplanetary File System“, in dem Jahr hatte die katalanische Piratenpartei das genutzt, um gesperrte Websites zum katalanischen Unabhängigkeitsreferendum online zu halten

- Borg Backup, damals war ich auf der Suche nach einem brauchbaren Backup-Tool

- Telefonnummern (Congressintern) und Matrix-Adressen von Freunden und Bekannten auf dem Congress

- PrivacyScore, ein Tool, um Datenschutz auf Websites abzuschätzen. Das Projekt sieht zuemlich tot aus, seit Jahren (seit 2018) ist nichts daran passiert

- ein Hinweis auf das Buch „Dinge geregelt kriegen - ohne einen Funken Selbstdisziplin“ von Kathrin Passig und Sascha Lobo

- eine Erinnerung, dass ich endlich meinen Freifunkrouter aufstellen muss, der seit Jahren in meiner Wohnung Staub sammelt

Chaos Communication Camp 2023

Für den 35C3 und den 36C3 habe ich keine Notizen gefunden. Also springen wir fünfeinhalb nach vorne, zum Chaos Communication Camp. Hier weiß ich, dass ich ein paar erledigte Sachen gelöscht habe, aber ich habe ja auch schon mehrere Artikel über das Camp geschrieben.

- Dect-Nummern von Freunden und Bekannten

- basebanana.org, benutzt „banana words“ (Wörter, in denen alle Silben aus einem Konsonanten und einem Vokal bestehen, so wie „Banane“) um Nummern, Zahlen oder ähnlich schwierig zu merkende Daten in ein einfach auszusprechendes Wort zu übersetzen (und zurück). Ich wollte das mal in Rust implementieren, bin aber bisher noch nicht dazu gekommen.

- Notizen zu lightng talks, die ich nicht mehr einordnen kann

- Open Steno Project, ein Projekt, Stenografie freier und zugänglicher zu machen

- StopDataPorn, eine Initiative, Daten über sexuelle Vorlieben von Internetnutzern besser zu schützen

- ich hatte zwei Mal das Wort „hanggliding“ ohne Kontext und habe keine Ahnung, was ich damit gemeint habe

- ein lightning talk über bug bounty triage, eine Hackerin, die gemeldete Bugs überprüfen muss, ob sie einer Bug Bounty würdig sind

- Datenschutzmythen

- „chatkontrolle“

- Notizen von einem Workshop zu Pen & Paper-Rollenspiel-Sicherheit bei den Haecksen, wenn ich das richtig verstanden habe ist die Haeckse, die den Workshop gemacht hat, auch am Podcast „Plus 1 auf Podcast“ beteiligt. In den Podcast muss ich einmal reinhören

- Notizen zu den Hackern, die bei Chaos West die Anstecker gemacht haben, vermutlich, damit ich ihnen eine Karte per Chaospost schicken konnte

- Verweis auf einen WLAN-Ausfall (oder Netzwerkausfall allgemein?) gegen 21:00 Uhr an Tag 4. Am nächsten Tag stellte sich heraus, dass die Italian Hacker Embassy dafür verantwortlich war

- Tipps vom LaTeX-Helpdesk zu meinem persistenten Problem, dass ich keine vollständige Unicode-Unterstützung in LaTeX kriege. Hinweis: Mit spezieller Schriftart müsste das gehen, bei luatex eigentlich sogar out of the box

37C3

- Links zur Euclid-Mission

- vermutlich nach einem Talk zum Extremely Large Telescope (hieß früher „European Extremely Large Telescope“, bis jemandem aufgefallen ist, dass es nicht in Europa steht sondern in Südamerika): Der Hinweis, dass die Leute von dem Talk bei der SFT Assembly zu finden seien. Ich kann mich nicht erinnern, mit ihnen gesprochen zu haben, vermutlich habe ich sie nicht gefunden

- „kill your phone workshop“, wo man sich eine Abschirmung für sein Smartphone zusammennähen kann. Nicht gegen irgendwelchen geschwurbelten Elektrosmog, sondern als Privacy-Tool

- Stichworte, mit denen ich nichts mehr anfangen kann (wie immer)

- meine Dect-Telefonnummer

- Stichpunkte aus den lightning talks, darunter

- InvenTree, eine OpenSource Inventar-Management-Software für Firmen und Privatanwender

- saildart.org

- Pocket Science Lab, ein Sammelsurium von Messgeräten auf einem Board, kann mit Smartphones verbunden werden, mit normalen Computern und die neueste Version kann auch ohne Verbindung Daten sammeln, um sie dann später abzufragen. Entwickelt von FOSSASIA. Klingt cool, ich will mir noch eins besorgen, das neue Modell konnte man damals aber noch nicht bestellen

- Nationale Forschungsdateninfrastruktur](https://www.nfdi.de/)

- „task tracker systems“, vermutlich jemand, der über task tracker geredet hat?

- FIM, ein image viewer, der mit sehr verschiedenen Outputs arbeiten kann

- analog computer

- Das @all-Kollectiv

- lernOS

- der Schlüsseltechnologie-Podcast

- ein Haufen ToDos, teils für den Congress, teils für die Zeit danach, die ich mittlerweile größtenteils abgearbeitet habe, darunter auch ein Verweis auf den Ultimate Gameboy Talk vom 33C3, den ich zufälligerweise unabhängig davon vor Kurzem endlich angeschaut habe.

- Digitaldruide, eine Parodie auf Esoterik-Shoppingseiten, die bieten z.B. Code-Segnungszertifikate an. Dazu gab es eine Menge Aushänge auf dem Congress

- und eine ToDo-Liste, was ich für den nächsten Congress vorbereiten muss. Ganz oben steht natürlich Pixelflut